PRISM und TOR, ein kleiner und wichtiger Nachtrag.

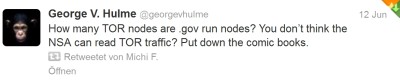

Bezüglich der PRISM-Sache habe ich seinerzeit ja auch zu TOR geraten. Dabei ist mir ein Aspekt völlig aus den Augen gekommen – hier treffend von @georgevhulme gefasst:

„How many TOR nodes are .gov run nodes? You don´t think the NSA can read TOR traffic? Put down the comic books.“

Nun, der FoeBuD hat es weiland bei der Beschreibung des Privacy-Dongles, ein Projekt, um das ich dem Verein noch heute dankbar bin, sehr treffend formuliert:

Das Tor-Netzwerk setzt zwar Verschlüsselung ein, aber nicht zu dem Zweck, Ihre Kommunikation abhörsicher zu machen. Die Verschlüsselung besteht nur innerhalb des Tor-Netzwerks. Zwischen dem letzten Server im Tor-Netzwerk (dem „Tor-Ausgangs-Knoten“) und dem von Ihnen genutzten Web-Server sind die Daten so gut oder schlecht geschützt wie bei einer normalen Verbindung. Nur die Herkunft Ihrer Verbindung ist verschleiert (die Verbindung scheint vom Tor-Ausgangs-Knoten zu kommen), nicht die Inhalte.

Sie bleiben deshalb nur so lange anonym, bis Sie Ihren eigenen Namen irgendwo eingeben oder sich in ein Forum o.ä. einloggen. Damit Ihre Verbindung bis zum Web-Server abhörsicher wird, müssen Sie weiterhin „https“-Verschlüsselung nutzen.

Klar, oder? Einfach gesagt:

Verwechseln Sie also nicht Anonymität mit Vertraulichkeit. Stellen Sie sich vor, Sie würden sich mit einer Maske in einer Gesellschaft bewegen – wenn Sie Ihre Identität in einem Gespräch verraten, wird die Maske nutzlos. Auch möchten Sie trotz Maske nicht ohne weiteres Ihre persönlichen Geheimnisse mitteilen.

Es ist ganz logisch und wird so schnell vergessen.

Ich habe meinen Dongle auf die 3.5er Version geupdated – funktioniert einwandfrei. Ich bin auch echt überrascht, wie schnell und häufig Verbindungen und Länder wechseln. Nun – ob das reicht, weiß ich nicht, ich halte TOR aber auf jeden Fall für einen wichtigen Schritt in die richtige Richtung.